第1部分 信息系统安全概论

第1章 信息系统安全概述

1.1 信息安全简介

1.1.1 信息化与信息系统的发展情况

1.1.2 信息系统安全的发展

1.1.3 安全需求的来源

1.1.4 信息系统安全问题的困境

1.2 信息系统安全基本概念

1.2.1 信息安全的相关概念

1.2.2 信息系统概述

1.2.3 大型网络信息系统的安全挑战

1.3 信息系统安全体系概述

1.3.1 信息系统安全体系

1.3.2 信息系统安全技术体系

1.3.3 信息系统安全管理体系

1.3.4 信息系统安全标准体系

1.3.5 信息系统安全法律法规

1.4 小结

第2部分 信息系统安全需求

第2章 信息系统安全的管理目标

2.1 管理目标概述

2.1.1 政策需要

2.1.2 业务需要

2.2 信息系统安全需求的依据

2.2.1 国家法律

2.2.2 机构政策

2.2.3 业务策略

2.2.4 责任追究

2.3 小结

第3章 信息系统安全需求分析

3.1 系统安全需求

3.2 安全信息系统的构建过程

3.2.1 安全信息系统构建基础与目标

3.2.2 机构体系结构

3.2.3 安全信息系统开发概述

3.3 小结

第3部分 信息系统安全管理

第4章 信息系统安全管理概述

4.1 信息系统安全管理概述

4.1.1 信息系统安全管理

4.1.2 信息系统安全管理标准

4.1.3 信息系统安全法规

4.1.4 信息系统安全组织保障

4.2 信息系统安全管理体系

4.2.1 信息系统安全管理理论

4.2.2 信息系统安全管理的基础模型

4.2.3 信息系统安全管理过程

4.2.4 信息系统安全管理体系的建立

4.3 小结

第5章 信息系统安全风险管理与控制

5.1 信息系统的安全缺陷与限制

5.2 信息系统安全风险管理

5.2.1 风险管理与风险评估的概念

5.2.2 风险管理与风险评估的基本要素

5.3 风险管理

5.4 信息安全风险控制手段

5.5 小结

第6章 信息安全风险分析与评估

6.1 信息安全风险评估

6.1.1 风险评估的模式

6.1.2 风险评估过程

6.1.3 风险评估的角色与责任

6.2 信息安全风险分析

6.2.1 信息资产认定

6.2.2 信息资产的安全等级

6.2.3 信息系统安全威胁

6.3 风险评估对信息系统生命周期的支持

6.4 小结

第7章 信息系统安全管理措施

7.1 物理安全管理

7.1.1 机房与设施安全

7.1.2 技术控制

7.1.3 环境和人身安全

7.1.4 电磁泄漏

7.2 数据安全管理

7.2.1 数据载体安全管理

7.2.2 数据密级标签管理

7.2.3 数据存储管理

7.2.4 数据访问控制管理

7.2.5 数据备份管理

7.3 人员安全管理

7.3.1 安全组织

7.3.2 人员安全审查

7.3.3 安全培训和考核

7.3.4 安全保密契约

7.3.5 离岗人员安全管理

7.3.6 人员安全管理的原则

7.4 软件安全管理

7.5 运行安全管理

7.5.1 故障管理

7.5.2 性能管理

7.5.3 变更管理

7.6 系统安全管理

7.6.1 应用系统的安全问题

7.6.2 系统的安全管理实现

7.7 技术文档安全管理

7.7.1 文档密级管理

7.7.2 文档借阅管理

7.7.3 文档的保管与销毁

7.7.4 电子文档安全管理

7.7.5 技术文档备份

7.8 小结

第4部分 信息系统安全技术

第8章 信息安全技术概述

8.1 信息系统安全技术的定位与作用

8.2 信息系统安全技术介绍

8.3 信息系统安全技术的应用

8.4 小结

第9章 信息安全法律法规

9.1 防火墙

9.1.1 防火墙概述

9.1.2 防火墙分类

9.2 病毒防护

9.2.1 计算机病毒简介

9.2.2 计算机病毒特征

9.2.3 防病毒方法

9.3 操作系统安全

9.3.1 Windows NT/2000的安全性

9.3.2 UNIX的安全性

9.3.3 访问控制

9.4 小结

第10章 密码技术的应用与安全协议

10.1 密码技术概述

10.2 密码技术应用

10.2.1 对称密码技术使用方法

10.2.2 公钥密码技术使用方法

10.2.3 公开密钥基础设施

10.2.4 数字签名和Hash函数

10.2.5 常见的密码技术使用案例

10.3 安全协议

10.3.1 身份认证

10.3.2 分布式认证

10.3.3 CCITT X.509认证架构

10.4 小结

第11章 安全检测与审计

11.1 安全审计

11.1.1 安全审计概述

11.1.2 安全审计跟踪

11.2 入侵检测

11.2.1 入侵检测的定义

11.2.2 入侵检测的分类

11.2.3 入侵检测的探测模式

11.3 小结

第5部分 信息系统安全标准规范与法律法规

第12章 责任追究技术

12.1 责任认定与追究机制概述

12.1.1 责任认定与追究的原理

12.1.2 责任认定与追究的机制

12.2 生物密码技术介绍

12.2.1 生物密码原理

12.2.2 生物密码方法

12.2.3 生物密码系统示例

12.3 小结

第13章 信息安全标准体系

13.1 基础安全标准

13.2 环境与平台标准

13.2.1 电磁泄漏发射技术标准

13.2.2 物理环境与保障标准

13.2.3 计算机安全等级

13.2.4 网络平台安全标准

13.2.5 应用平台安全标准

13.3 信息安全产品标准

13.4 信息安全管理标准

13.5 信息安全测评认证标准

13.5.1 信息安全测评认证体系理论基础

13.5.2 信息安全测评标准的发展

13.5.3 我国信息技术安全性评估准则(GB/T 18336)

13.6 ISO 27000系列介绍

13.7 小结

第14章 信息安全法律法规

14.1 信息安全法律法规概述

14.1.1 国际信息安全法律法规简介

14.1.2 我国国家信息安全法律法规简介

14.2 我国现有信息安全法律法规

14.2.1 我国现有国家法律

14.2.2 我国现有行政法规

14.2.3 我国现有部门规章及规范性文件

14.3 小结

第6部分 信息系统安全实践

第15章 安全信息系统的开发

15.1 信息系统开发生命周期概述

15.1.1 信息系统开发生命周期

15.1.2 信息系统开发生命周期与软件开发周期的区别

15.1.3 信息系统安全开发生命周期

15.1.4 SDLC与SC of SDLC的区别

15.2 信息系统开发生命周期的安全考虑与措施

15.2.1 基于EA的安全分析

15.2.2 安全措施

15.3 小结

第16章 网上银行系统安全设计

16.1 网上银行概述

16.1.1 网上银行系统简介

16.1.2 网上银行安全的概念

16.2 网上银行系统安全分析

16.2.1 基本安全问题

16.2.2 网上银行系统的安全需求

16.3 网上银行系统的安全体系

16.3.1 网上银行系统法律法规

16.3.2 网上银行系统安全技术体系

16.3.3 网上银行系统安全管理体系

16.3.4 网上银行系统安全标准体系

16.4 网上银行系统安全的开发构建过程

16.4.1 开发过程

16.4.2 构建模型

16.4.3 封闭式部分安全的设计

16.4.4 开放式部分安全的设计

16.4.5 安全信息系统的实现

16.5 小结

附录A 信息系统安全相关国内标准和指南

附录B 信息系统安全开发生命周期中的安全考虑

缩略语

参考文献

声明:本文内容由互联网用户自发贡献自行上传,本网站不拥有所有权,未作人工编辑处理,也不承担相关法律责任。如果您发现有涉嫌版权的内容,欢迎发送邮件至:service@bkw.cn 进行举报,并提供相关证据,工作人员会在5个工作日内联系你,一经查实,本站将立刻删除涉嫌侵权内容。

卫生资格考试报名在什么时候?

batangteng·2020-06-15卫生资格考试人机对话的注意事项?

cenunyo·2020-04-23有经验的人来谈谈卫生职称考试禁忌吧

bengkaishou·2020-04-23卫生资格考试有关说明?

biewaifo·2020-04-22卫生资格考试报名条件?

aomenran·2020-04-22卫生资格考试范围和取得方式?

bohuailang·2020-04-22卫生资格考试?

biemaokun·2020-04-22卫生院门诊中午休息多少时间?

cangrouque·2020-04-13问大家一下,我在大学我是护理技术管理专业的,请问卫生资格考试人机对话这种考试模式难吗?

bangzoukou·2020-02-16卫生专业技术资格考试科目有哪些?

baodaishan·2019-11-07

卫生资格考试人机对话有什么技巧?

bengpingquan·2020-04-23卫生资格考试人机对话的注意事项?

cenunyo·2020-04-23卫生资格考试有哪些备考经验?

bainiecun·2020-04-232020年全国卫生专业技术资格考试备考攻略?

charepa·2020-04-23卫生专业技术资格考试备考技巧?

casaixie·2020-04-232020卫生专业技术资格考试有哪些变化?

biaonangjuan·2020-04-24有经验的人来谈谈卫生职称考试禁忌吧

bengkaishou·2020-04-23卫生资格考试出现哪些情况不能申请考试?

boquanshou·2020-06-15卫生资格考试报名在什么时候?

batangteng·2020-06-15卫生专业技术资格考试是干什么用的,哪种能考??

bantingde·2020-05-20

你的准考证怎么打印?2018年河南一级建造师准考证打印指南

帮考网校·2018-08-20陕西省:一级建造师考试2020年备考误区请你知悉!

帮考网校·2020-02-072020年一级建造师《市政工程》模拟试题

帮考网校·2020-02-082020年一级建造师《水利工程》每日一练

帮考网校·2020-02-122019云南第36批一建初始/增项/重新注册证书领取事项!

帮考网校·2020-01-092020年一级建造师《矿业工程》每日一练0414

帮考网校·2020-04-142020年一级建造师《民航机场》章节练习题精选0508

帮考网校·2020-05-082020年一级建造师《建筑工程》历年真题精选0604

帮考网校·2020-06-04一级建造师证书在哪种情况下属于无效证书?

帮考网校·2020-06-162020年一级建造师增项报考所需材料

帮考网校·2020-06-19

卫生资格考试有关说明?

biewaifo·2020-04-22世界上共有多少个卫生宣传日?分别是什么?

beinaocan·2020-04-22临床医学专业技术资格考试暂行规定?

bacunliang·2020-04-22卫生资格考试报名条件?

aomenran·2020-04-22注册护士资格证,资料都齐全了但是医院的章是12月盖的现在准备拿去卫生局,会不会超过注册时间?

ashengchen·2020-04-22卫生资格考试范围和取得方式?

bohuailang·2020-04-22卫生资格考试?

biemaokun·2020-04-22卫生院门诊中午休息多少时间?

cangrouque·2020-04-13问大家一下,我在大学我是护理技术管理专业的,请问卫生资格考试人机对话这种考试模式难吗?

bangzoukou·2020-02-16福建省晋江市的我现在是大一宗教学专业的,想知道卫生资格考试报考条件是什么呢?告诉我一下吧

cengqingsou·2020-02-11

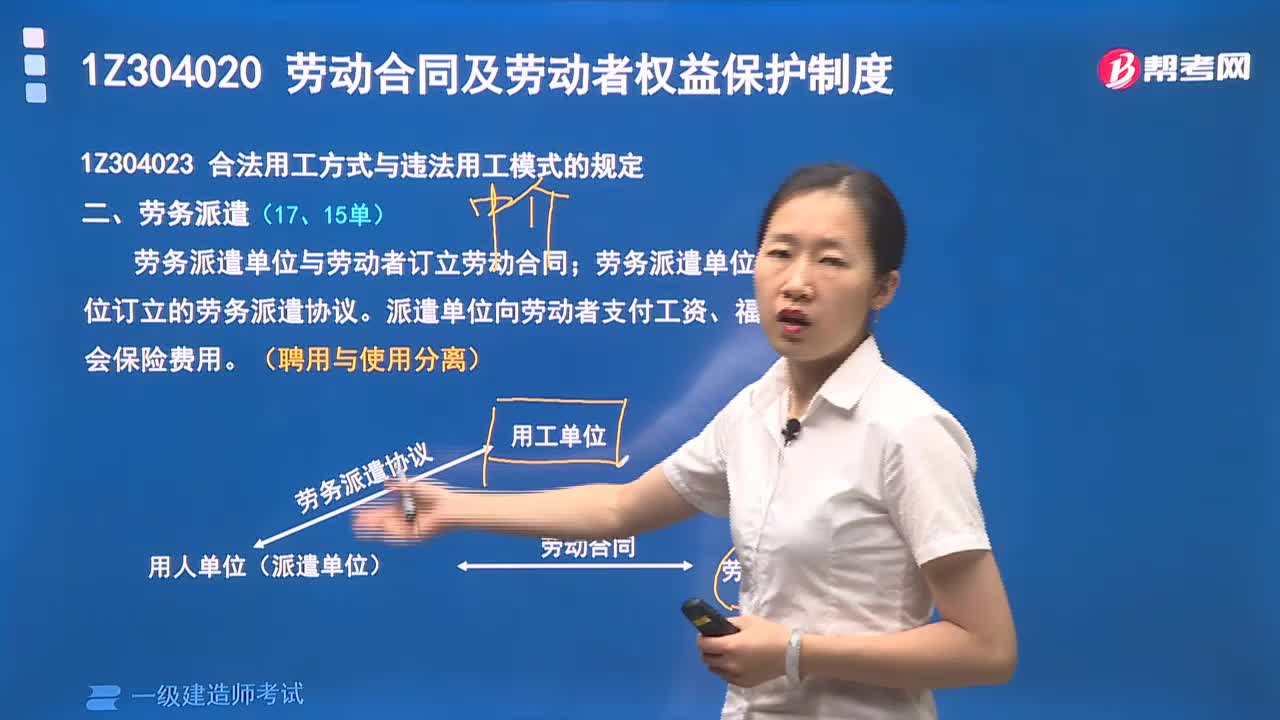

02:14劳务派遣的含义是什么?

02:14劳务派遣的含义是什么?2022-04-18

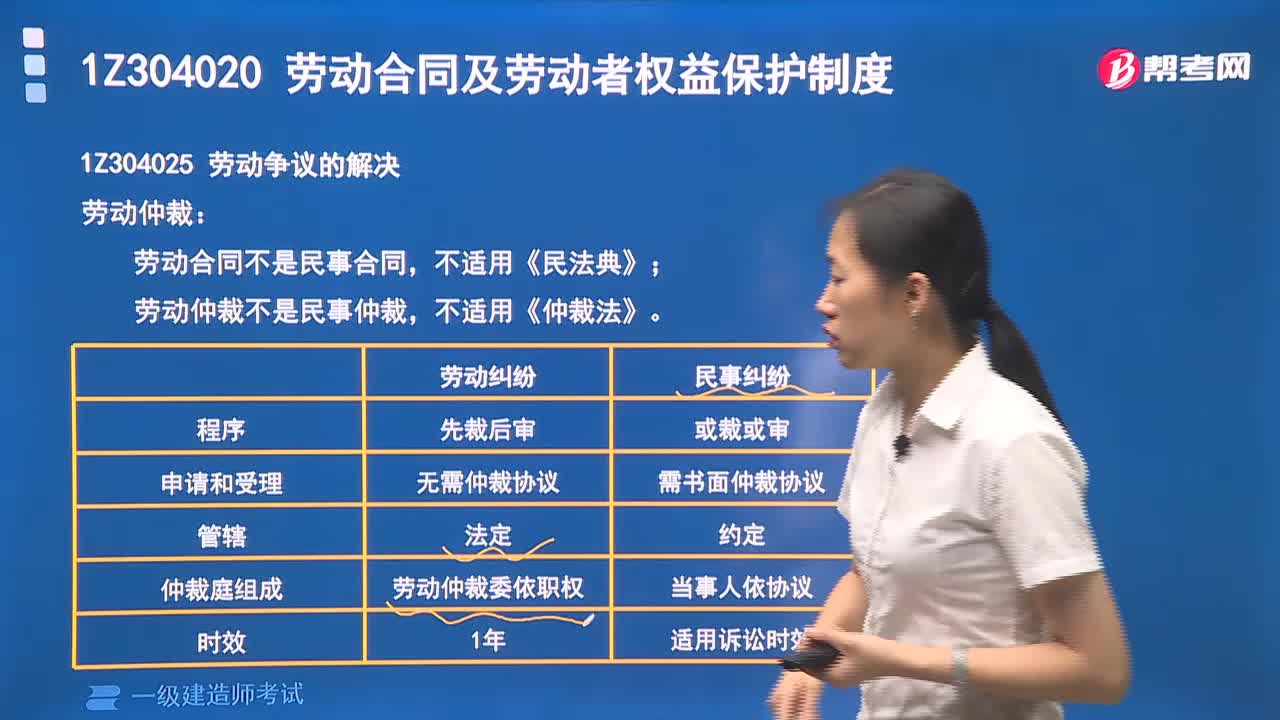

03:57劳动争议的范围是什么?

03:57劳动争议的范围是什么?2022-04-18

00:28买卖合同的法律特征有哪些?

00:28买卖合同的法律特征有哪些?2022-04-18

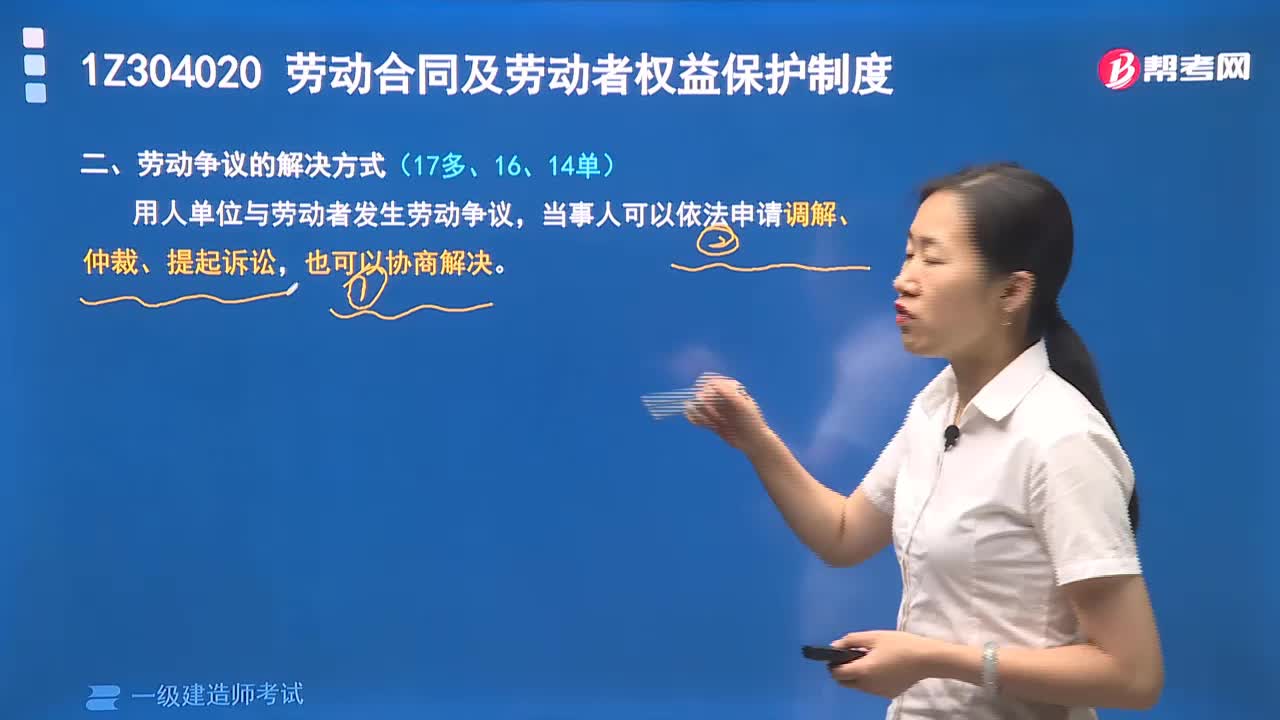

04:42劳动争议的解决方式是什么?

04:42劳动争议的解决方式是什么?2022-04-18

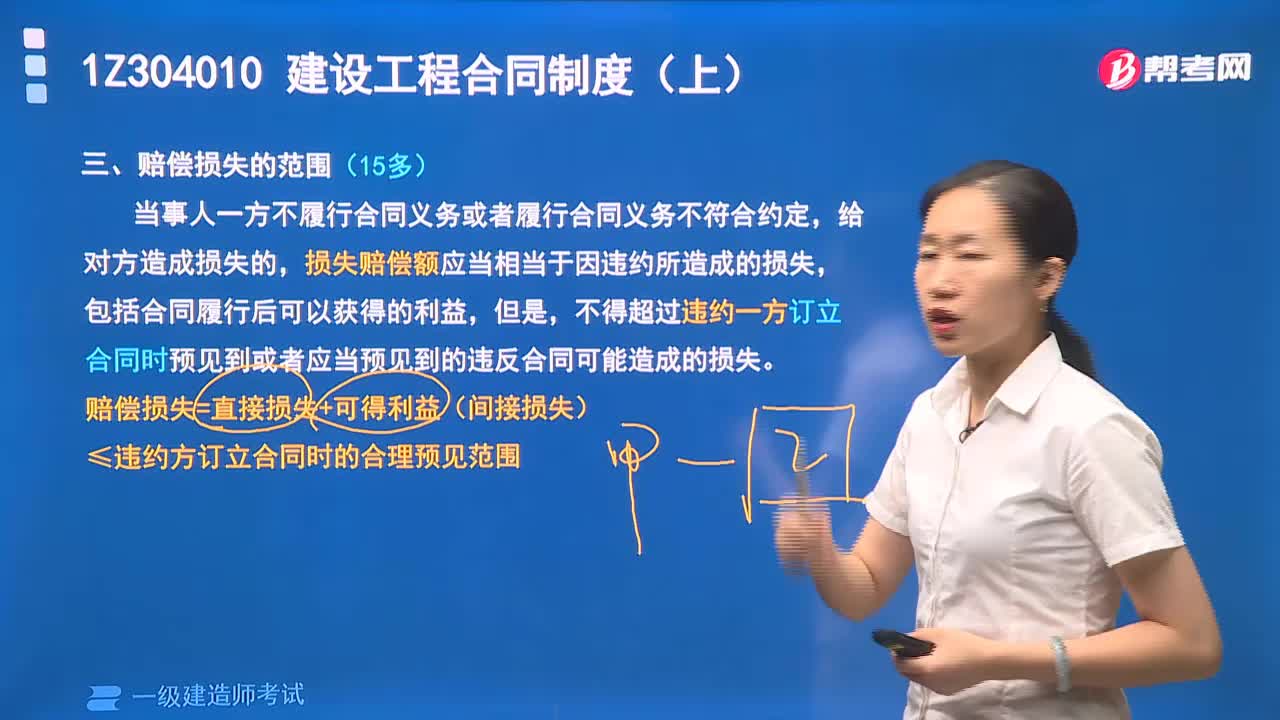

01:45赔偿损失的范围是什么?

01:45赔偿损失的范围是什么?2022-04-18

微信扫码关注公众号

获取更多考试热门资料